United States Federal Bureau of Investigation (FBI), Cybersecurity and Infrastructure Security Agency (CISA), Netherlands’ National Cyber Security Centre (NCSC-NL) og Europols European Cybercrime Centre (EC3) har udsendt en fælles advarsel om Akira ransomware.

Gruppen er ansvarlig for angreb på over 250 virksomheder og kritiske infrastrukturenheder siden marts 2023, primært i Nordamerika, Europa og Australien.

Akiras udvikling og angrebsteknikker

Akira-trusselsaktører har indsamlet anslået 42 millioner dollars i løsepengebetalinger pr. 1. januar 2024. De har angrebet forskellige brancher, hvilket giver anledning til stor bekymring for organisationer verden over.

Akira blev oprindeligt skrevet i C++ og krypterede filer med filtypenavnet .akira. Der er dog dukket variationer op. Fra august 2023 implementerede gruppen den Rust-baserede Megazord-ransomware og tilføjede en .powerranges-udvidelse til sine krypterede filer. Nogle angreb involverer nu både Megazord- og Akira-varianter for at øge effekten.

Læs mere her: De største svindelnumre med kryptovaluta i 2024

FBI og cybersikkerhedsforskere har sporet Akiras oprindelige adgangsmetoder. Almindeligvis udnytter de kendte sårbarheder i Cisco VPN-tjenester, der mangler multifaktorautentificering (MFA). De får også adgang via remote desktop-protokoller, spear phishing og kompromitterede legitimationsoplysninger.

Når de er inde i et netværk, opretter Akira-angribere nye domænekonti for at opretholde vedholdenhed. Derefter udnytter de legitimationsskrabningsværktøjer som Mimikatz til at eskalere privilegier. Systemrekognoscering og identifikation af domænecontrollere udføres ved hjælp af værktøjer som SoftPerfect og Advanced IP Scanner, sammen med indbyggede Windows-kommandoer.

Akira-aktører deaktiverer ofte sikkerhedssoftware, før de bevæger sig på tværs af kompromitterede netværk. PowerTool er blevet observeret slukke antivirusprocesser for at undgå at blive opdaget.

For at stjæle følsomme data bruger Akira-operatører i vid udstrækning exfiltreringsværktøjer som FileZilla, WinSCP og cloud storage-tjenester. De etablerer kommando- og kontrolkanaler med AnyDesk, RustDesk og Cloudflare Tunnel.

Tro mod den dobbelte afpresningsmodel krypterer Akira-aktørerne systemer efter at have stjålet data. Deres løsesumnote indeholder en unik kode og en .onion-URL til at kontakte dem. De angiver ikke et indledende beløb for løsepenge, hvilket presser ofrene til at forhandle.

Løsepenge betales i Bitcoin til crypto wallet-adresser, som trusselsaktørerne oplyser.

For at lægge ekstra pres på truer Akira-trusselsaktørerne desuden med at offentliggøre exfiltrerede data på Tor-netværket, og i nogle tilfælde har de ringet til ofrenes virksomheder, ifølge FBI-rapporter.

FBI, CISA, EC3 og NCSC-NL har udstedt omfattende anbefalinger til Akira-trusselsaktørernes system- og netværksopdagelsesteknikker. Implementering af disse tiltag kan reducere risikoen for et succesfuldt angreb betydeligt.

“Ud over at anvende afhjælpende foranstaltninger anbefaler FBI, CISA, EC3 og NCSC-NL at træne, teste og validere din organisations sikkerhedsprogram i forhold til den trusselsadfærd, der er kortlagt i MITRE ATT&CK for Enterprise-frameworket i denne rådgivning,” skriver CISA i sin rapport.

Læs mere her: Top 5 fejl i kryptosikkerhed og hvordan man undgår dem

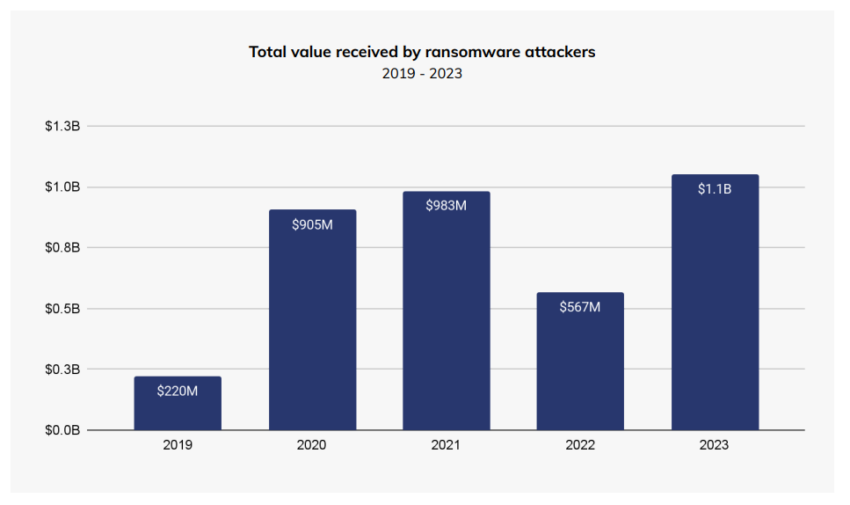

Ifølge en Chainalysis-rapport fra februar 2024 blev ransomware-angreb intensiveret i 2023, hvor der blev afpresset 1 milliard dollars fra ofrene. Dette understreger den voksende cybertrussel og behovet for, at organisationer forbedrer deres cyberforsvar.

Disclaimer

Alle oplysninger på vores hjemmeside offentliggøres i god tro og kun til generelle informationsformål. Enhver handling, der foretages af læserne på grundlag af oplysningerne på vores hjemmeside, er udelukkende på egen risiko.