Cybersikkerhedsfirmaet SlowMist har afsløret en sofistikeret phishing-operation udført af Lazarus Group, et hackerkollektiv, der angiveligt er baseret i Nordkorea, og som udgav sig for at være en partner i Fenbushi Capital på LinkedIn.

Formålet var at udnytte medarbejdernes adgang og stjæle deres værdifulde kryptoaktiver.

Krypto phishing-angreb eskalerer, når Lazarus Group går efter LinkedIn

Fenbushi Capital, en blockchain-venturekapitalist med base i Shanghai siden 2015, har været på forkant med at støtte innovative projekter på tværs af kontinenter. Firmaets navn og ry for at omforme brancher som finans og sundhed gjorde det til en attraktiv front for dårlige aktører.

Ifølge SlowMists Chief Information Security Officer, som går under pseudonymet 23pds, skabte Lazarus Group falske identiteter på LinkedIn og udgav sig for at være Fenbushi Capital-partnere. De indledte kontakt med potentielle mål under dække af investeringsmuligheder eller netværk på konferencer.

Læs mere om dette: Krypto-fidusprojekter: Sådan spotter du falske tokens

“Hold øje med Lazarus-angrebet på den falske Fenbushi Capital på LinkedIn!” advarede 23pds.

I sidste uge kom SlowMist allerede med en lignende advarsel. Virksomheden opdagede, at Lazarus Group i øjeblikket retter sig mod enkeltpersoner via LinkedIn for at stjæle medarbejderprivilegier eller aktiver gennem malware.

Operationsmetoden var systematisk vildledende. Først henvendte hackerne sig til ledere på højt niveau eller HR-personale via LinkedIn. De udgav sig for at være jobsøgende med speciale i React- eller blockchain-udvikling.

Derefter opfordrede de de intetanende medarbejdere til at se deres kodningsarkiv og udføre en kode, der demonstrerede deres færdigheder. Men denne kode var ondsindet, designet til at kompromittere systemsikkerheden og lette uautoriseret adgang.

Denne strategi var ikke Lazarus Groups første forsøg på at bruge LinkedIn som et værktøj til sine aktiviteter. I en bemærkelsesværdig hændelse fra juli 2023 blev en programmør hos CoinsPaid i Estland narret til at downloade en ondsindet fil.

Hændelsen fandt sted under det, der blev udgivet for at være en jobsamtale via et videolink. Denne sikkerhedsbrist førte til et ødelæggende tyveri af 37 millioner dollars fra CoinsPaid.

“Selve angrebet var meget hurtigt. De er professionelle,” bemærkede Pavel Kashuba, medstifter af CoinsPaid.

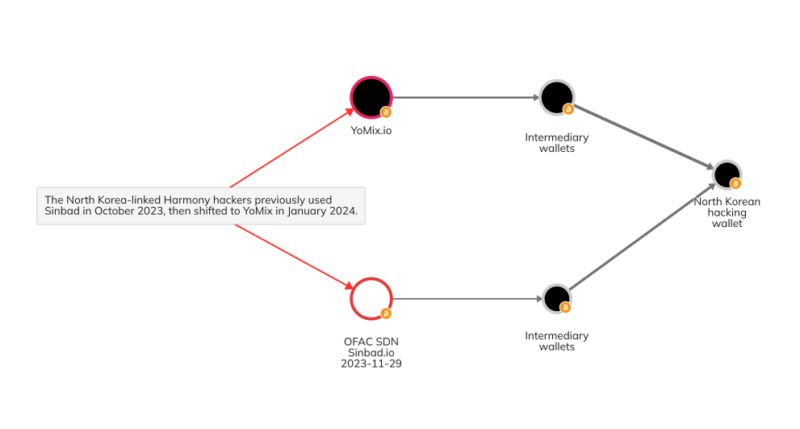

Yderligere analyser fra Chainalysis fremhæver, at grupper som Lazarus har tilpasset og forfinet deres metoder til hvidvaskning af stjålne midler. Efter fjernelsen af populære mixere som Sinbad og sanktioneringen af Tornado Cash er nordkoreanske hackere gået over til nyere teknologier.

De bruger nu den Bitcoin-baserede mixer YoMix til at skjule deres transaktioner.

Læs mere om dette: Top 7 Tornado Cash-alternativer i 2024

Ved hjælp af avancerede hvidvaskteknikker som chain hopping og cross-chain bridges har Lazarus Group fortsat med at forbedre sine strategier. De sigter mod at undgå at blive opdaget og maksimere den værdi, der udvindes af ulovlige aktiviteter.

Disclaimer

Alle oplysninger på vores hjemmeside offentliggøres i god tro og kun til generelle informationsformål. Enhver handling, der foretages af læserne på grundlag af oplysningerne på vores hjemmeside, er udelukkende på egen risiko.