Ifølge Malwarebytes er en sofistikeret malware-svindelkampagne rettet mod krypto-handlende. Kampagnen udnytter deres ønske om gratis premium-værktøjer ved at distribuere Lumma Stealer og Atomic Stealer (AMOS) informationsstjælende malware gennem Reddit-indlæg.

Dette skadelige software, der udgiver sig for at være ulovlige versioner af den populære handelsplatform TradingView, tømmer ofrenes kryptovaluta-wallets og stjæler følsomme personlige data.

Krypto scam alarm: cracked TradingView spreder malware

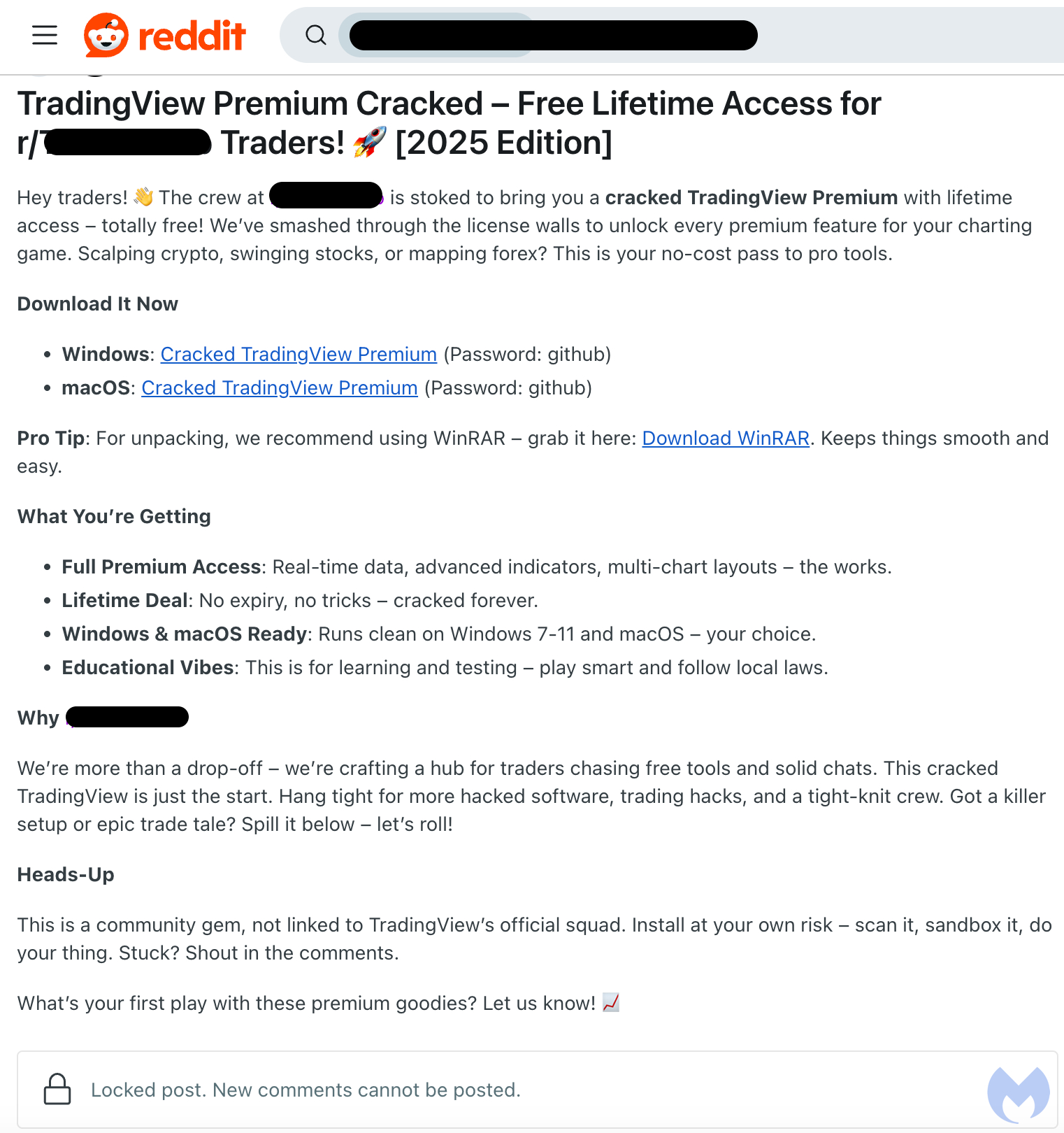

I sin seneste blog advarede cybersikkerhedsfirmaet om, at svindlere retter sig mod kryptovaluta-fokuserede subreddits og tilbyder bedragerisk gratis livstidsadgang til TradingViews premium-funktioner.

“Vi blev gjort opmærksomme på Mac- og Windows-stealere, der i øjeblikket distribueres via Reddit-indlæg rettet mod brugere, der engagerer sig i kryptovaluta-handel. En af de almindelige lokkemidler er en ulovlig softwareversion af den populære handelsplatform TradingView,” stod der i bloggen.

Løftet om en “ulovlig” version—låste op premium-funktioner uden omkostninger—har vist sig at være en uimodståelig lokkemad for intetanende brugere. Men at downloade disse ulovlige versioner kommer til en høj pris.

“Disse to malware-familier har forårsaget kaos, plyndret ofrenes personlige data og gjort det muligt for deres distributører at opnå betydelige gevinster, mest ved at overtage kryptovaluta-wallets,” tilføjede indlægget.

Bemærkelsesværdigt fremhævede Malwarebytes’ undersøgelse en sofistikeret malware-kampagne. Denne kampagne anvender flere lag af obfuskering, forældet infrastruktur og social engineering-taktikker til at stjæle følsomme data.

Ved at undersøge de to download-links fandt Malwarebytes, at filerne var hostet på en ikke-relateret og mistænkelig hjemmeside. Desuden er de dobbelt-zip’et og password-beskyttede. Dette indikerer, at de ikke er legitim software.

På Windows leveres malwaren via en obfuskeret BAT-fil. Den udfører derefter et skadeligt AutoIt-script. Desuden, ifølge undersøgelsen, kommunikerer denne malware med en server, der for nylig er registreret af en person i Rusland.

I mellemtiden identificerede Malwarebytes malwaren på macOS som en variant af AMOS, en informationsstjæler rettet mod Mac-systemer. Malwaren tjekker for virtuelle maskiner for at forsøge at undgå opdagelse og afslutter, hvis den opdager en.

Malware-stammen eksfiltrerer følsomme brugerdata, herunder browseroplysninger, kryptovaluta-wallet-information og personlige detaljer, til en server hostet på Seychellerne.

“Det interessante ved dette særlige skema er, hvor involveret den oprindelige plakat er, ved at gennemgå tråden og være ‘hjælpsom’ over for brugere, der stiller spørgsmål eller rapporterer et problem,” afslørede undersøgelsen.

Ud over denne malware-kampagne udgør andre nye trusler betydelige risici for krypto-fællesskabet. For eksempel har Scam Sniffer afsløret, at hackere bruger falske Microsoft Teams-sider til at distribuere malware til krypto-brugere. Dette fører til databrud, tyveri af legitimationsoplysninger, kapring af sessioner og tømning af wallets.

Dette sker kort efter Microsoft opdagede StilachiRAT, en fjernadgangs-trojan specifikt rettet mod krypto-brugere. StilachiRAT stjæler systeminformation, loginoplysninger og digitale wallet-data, med fokus på 20 kryptovaluta-wallet-udvidelser på Chrome.

I mellemtiden afslørede Kasperskys tidligere rapport en anden bekymrende tendens: cyberkriminelle afpresser YouTube-influencers med falske copyright-krav. Afpresningen tvinger dem til at promovere en krypto-mining-trojan, SilentCryptoMiner, hvilket yderligere intensiverer de sikkerhedsrisici, krypto-fællesskabet står overfor.

Disclaimer

Alle oplysninger på vores hjemmeside offentliggøres i god tro og kun til generelle informationsformål. Enhver handling, der foretages af læserne på grundlag af oplysningerne på vores hjemmeside, er udelukkende på egen risiko.