En kryptovaluta-handlende mistede 50 millioner dollars i Tether’s USDT efter at være blevet offer for et avanceret “address poisoning” angreb.

Den 20. december rapporterede blockchain sikkerhedsfirmaet Scam Sniffer, at angrebet startede, efter offeret sendte en lille test-transaktion på 50 dollars til sin egen adresse.

Hvordan planen om address poisoning udfoldede sig

Det er værd at bemærke, at handlende bruger denne almindelige forholdsregel for at sikre sig, at de sender midler til den korrekte adresse.

Men den aktivitet aktiverede et automatisk script, som angriberen kontrollerede, der straks genererede en “spoofet” wallet-adresse.

Den falske adresse var designet til at ligne modtagerens adresse i starten og slutningen af den alfanumeriske streng. Forskellene dukker kun op i tegnene i midten, hvilket gør svindlen svær at opdage ved første øjekast.

Angriberen sendte herefter en ubetydelig mængde kryptovaluta fra den falske adresse til offerets wallet.

Den transaktion placerede effektivt den bedrageriske adresse i offerets seneste transaktionshistorik, hvor mange wallet-interface kun viser afkortede adresseoplysninger.

Ved at stole på det visuelle overblik kopierede offeret adressen fra transaktionshistorikken uden at tjekke hele strengen. Så i stedet for at overføre penge til sin egen sikre wallet, sendte den handlende 49.999.950 USDT direkte til angriberen.

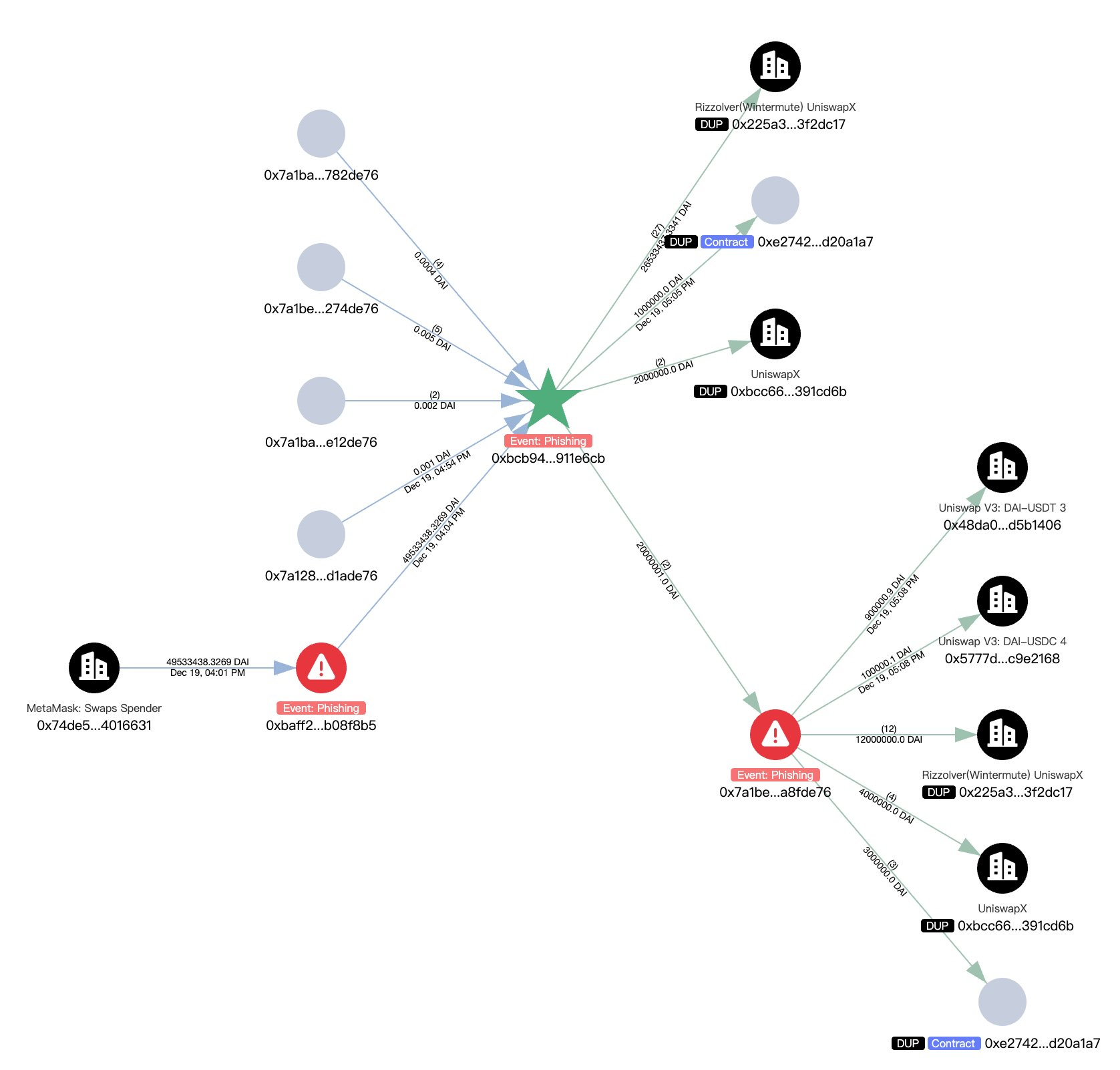

Efter at have modtaget midlerne skyndte den ondsindede angriber sig med at begrænse risikoen for at få aktivet beslaglagt, ifølge on-chain data. Angriberen vekslede straks de stjålne USDT, som udstederen kan fryse, til stablecoin’en DAI via MetaMask Swap.

Derefter vekslede angriberen pengene til omkring 16.680 ETH.

For yderligere at sløre sporet indsatte angriberen ETH på Tornado Cash. Den decentraliserede mixer er designet til at afbryde den synlige forbindelse mellem afsender- og modtageradresser.

Offer giver en dusør på 1 million dollar

For at få sine aktiver tilbage sendte offeret en on-chain besked med et tilbud om en white-hat dusør på 1 million dollars mod at få 98% af de stjålne midler retur.

“Vi har officielt anmeldt sagen til politiet. Med hjælp fra myndigheder, cybersikkerheds-eksperter og flere blockchain-protokoller har vi allerede skaffet betydelig og brugbar information om dine aktiviteter,” lød beskeden.

I beskeden advarede offeret om, at han ville gøre brug af “ubesværet” juridisk forfølgelse, hvis angriberen ikke handlede inden for 48 timer.

“Hvis du ikke samarbejder: Vi vil tage sagen videre via juraen og internationale myndigheder. Din identitet vil blive afdækket og delt med rette instanser. Vi vil ubønhørligt rejse strafferetlig og civil sag, indtil fuld retfærdighed sker. Dette er ikke en anmodning. Du får én sidste chance for at undgå uigenkaldelige konsekvenser,” udtalte offeret.

Hændelsen fremhæver en vedvarende sårbarhed i den måde, digitale wallets viser transaktionsinformation på, og hvordan angribere udnytter brugeradfærd frem for fejl i blockchain-koden.

Sikkerhedsanalytikere har gentagne gange advaret om, at wallet-udbyderes praksis med at forkorte lange adresser af hensyn til brugervenlighed og design skaber en vedvarende risiko.

Hvis problemet ikke bliver løst, vil angribere sandsynligvis fortsætte med at udnytte brugeres tendens til kun at tjekke de første og sidste tegn i en adresse.