Ethereums nyligt introducerede smart wallet-funktion, EIP-7702, er under lup, efter at blockchain-sikkerhedsforskere har afsløret cyberkriminelles misbrug af den. Efter Pectra-opgraderingen er flere wallet-udbydere begyndt at integrere EIP-7702-funktioner.

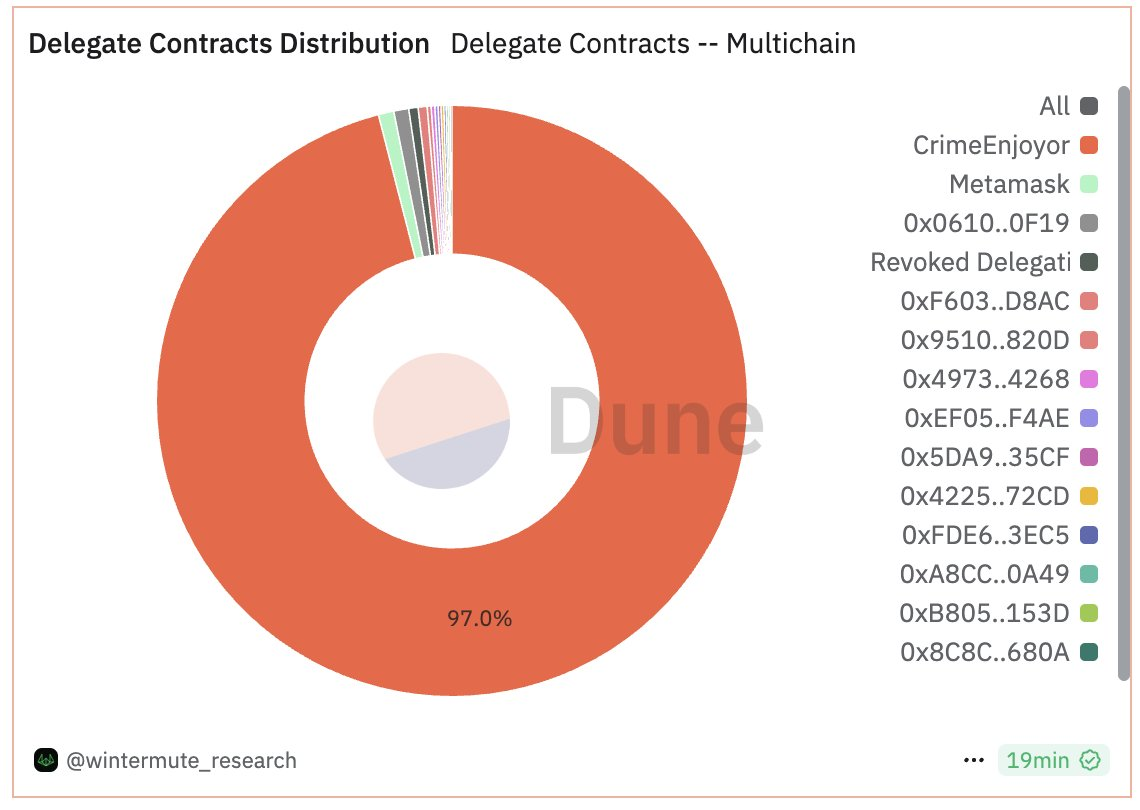

Analytikere hos Wintermute, et kryptohandelsfirma, bemærkede, at angribere brugte 97% af EIP-7702 wallet-delegationer til at implementere kontrakter designet til at tømme midler fra intetanende brugere.

Hackere bruger Ethereums EIP-7702 til at automatisere masse tømning af wallets

EIP-7702 tillader midlertidigt eksternt ejede konti (EOA’er) at fungere som smart contract wallets. Opgraderingen muliggør funktioner som transaktionsbatching, forbrugsgrænser, passkey-integration og wallet-genopretning—alt sammen uden at ændre wallet-adresser.

Mens disse opgraderinger sigter mod at forbedre brugervenligheden, udnytter ondsindede aktører standarden til at fremskynde udtrækning af midler.

I stedet for manuelt at flytte ETH fra hver kompromitteret wallet, autoriserer angribere nu kontrakter, der automatisk videresender modtaget ETH til deres egne adresser.

“Ingen tvivl om, at angribere er blandt de tidlige brugere af nye funktioner. 7702 var aldrig ment som en mirakelløsning, og det har gode anvendelsesmuligheder,” sagde Rahul Rumalla, Chief Product Officer hos Safe, udtalte han.

Wintermutes analyse viser, at de fleste af disse wallet-delegationer peger på identiske kodebaser designet til at “feje” ETH fra kompromitterede wallets.

Disse sweepers overfører automatisk indkommende midler til adresser kontrolleret af angribere. Ud af næsten 190.000 undersøgte delegerede kontrakter var mere end 105.000 forbundet med ulovlig aktivitet.

Koffi, en senior dataanalytiker hos Base Network, forklarede, at over en million wallets interagerede med mistænkelige kontrakter sidste weekend.

Han præciserede, at angriberne ikke brugte EIP-7702 til at hacke wallet’ene, men til at effektivisere tyveri fra wallets med allerede eksponerede private nøgler.

Analytikeren tilføjede, at en bemærkelsesværdig implementering inkluderer en modtagefunktion, der udløser ETH-overførsler i det øjeblik, midler lander i wallet’en, hvilket eliminerer behovet for manuel tilbagetrækning.

Yu Xian, grundlægger af blockchain-sikkerhedsfirmaet SlowMist, bekræftede, at gerningsmændene er organiserede tyverigrupper, ikke typiske phishing-operatører. Han bemærkede, at EIP-7702’s automatiseringsmuligheder gør det særligt attraktivt for storskala udnyttelser.

“Den nye mekanisme EIP-7702 bruges mest af coin-stjælegrupper (ikke phishing-grupper) til automatisk at overføre midler fra wallet-adresser med lækkede private nøgler/mnemonics,” udtalte han.

På trods af operationens omfang er der endnu ingen bekræftede gevinster.

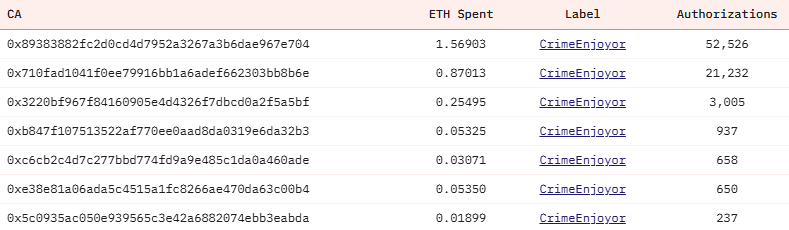

En forsker hos Wintermute bemærkede, at angribere har brugt omkring 2,88 ETH på at autorisere over 79.000 adresser. En enkelt adresse udførte næsten 52.000 autorisationer, men mål-adressen har endnu ikke modtaget nogen midler.