Hacket på 90 millioner dollars af Irans største krypto-børs, Nobitex, skabte overskrifter verden over. Men nyopdagede blockchain-data viser, at bruddet afslørede noget større.

En retsmedicinsk rapport fra blockchain-intelligensfirmaet Global Ledger fandt, at måneder før angrebet den 18. juni, flyttede Nobitex systematisk brugerfonde ved hjælp af teknikker, der ofte forbindes med hvidvaskning af penge.

Var Irans Nobitex Exchange ved at hvidvaske brugerfonde før hacket?

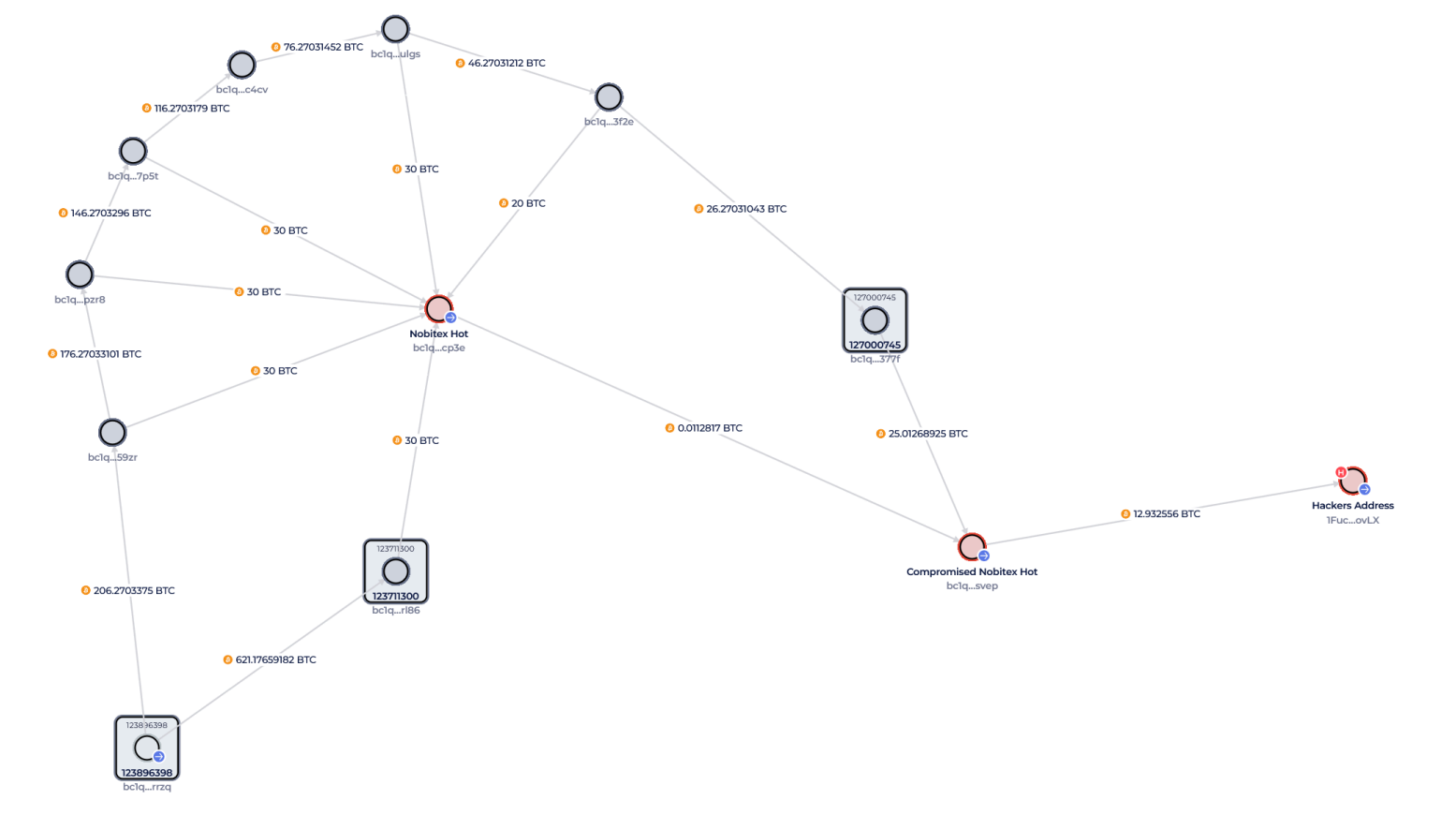

On-chain data viser, at Nobitex anvendte en metode kaldet peelchaining. Det er når store mængder Bitcoin opdeles i mindre dele og sendes gennem kortvarige wallets.

Teknikken gør det svært at spore midler og bruges ofte til at skjule pengenes oprindelse. I Nobitex’s tilfælde fandt analytikere et mønster af BTC, der blev cyklet i konsistente 30-coin dele.

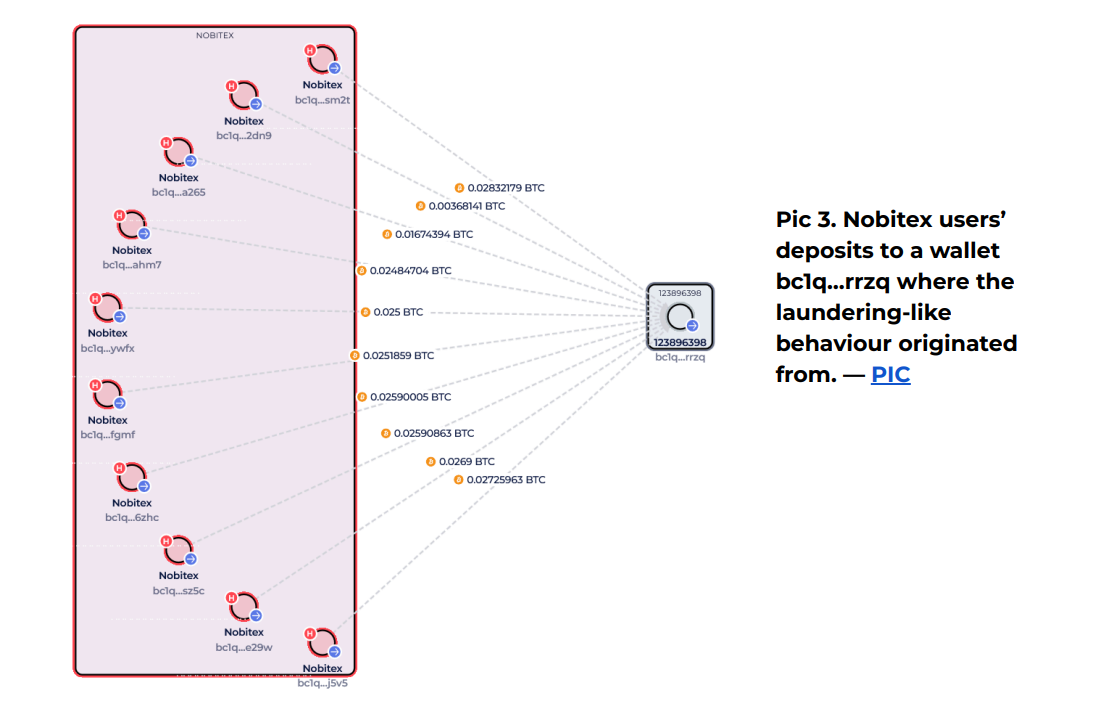

Global Ledger fandt også, at Nobitex brugte midlertidige indbetalings- og udbetalingsadresser—en adfærd kendt som chip-off transaktioner. Disse engangsadresser leder BTC ind i nye wallets og skjuler likviditetsspor.

“Rescue wallet” var ikke ny

Efter hacket hævdede Nobitex, at de flyttede resterende midler som en sikkerhedsforanstaltning. On-chain aktivitet viste faktisk en 1.801 BTC overførsel (værdi ~187,5 millioner dollars) til en nyoprettet wallet.

Men denne wallet var ikke ny. Blockchain-data sporer dens historiske brug tilbage til oktober 2024. Walleten havde længe samlet chipped-off midler.

Den “redningswallet” modtog flere 20–30 BTC overførsler, der fulgte de samme hvidvaskningslignende mønstre, selv før hacket fandt sted.

Aktivitet efter hack viser fortsat kontrol

Timer efter bruddet flyttede Nobitex midler fra sin eksponerede hot wallet til en anden intern adresse. Denne fulde saldooverførsel indikerede, at Nobitex beholdt operationel kontrol.

Den 19. juni observerede efterforskere, at 1.783 BTC igen blev overført til en ny destinationswallet. Dette matchede Nobitex’s offentlige påstand om at sikre sine aktiver—men nu med yderligere kontekst.

Strømmene antyder, at snarere end at reagere på hacket, fulgte Nobitex simpelthen sin eksisterende hvidvaskningsmanual.

Den pro-israelske hackergruppe Gonjeshke Darande offentliggjorde filer, der afslørede Nobitex’s interne wallet-struktur.

Hacket kan have chokeret brugerne, men blockchain-data viser, at Nobitex allerede havde flyttet midler på denne måde i flere måneder.

Gamle wallets knyttet til børsen sendte regelmæssigt Bitcoin til nye wallets. Derfra blev midlerne opdelt i mindre beløb og flyttet igen og igen—ofte i dele af 20 eller 30 BTC.

Denne metode gør det sværere at spore, hvor pengene ender. Det ligner, hvordan nogle mennesker skjuler deres spor, når de flytter midler gennem krypto.

Det vigtige er, at det ikke var noget, Nobitex begyndte på efter hacket. De havde gjort det længe før, og de fortsatte med det efter—næsten som om det var standardprocedure.

En wallet i særdeleshed—bc1q…rrzq—dukker op igen og igen. Den modtog mange brugerindskud og ser ud til at være udgangspunktet for mange af disse svære at spore fondbevægelser.

Kort sagt, hacket fik ikke Nobitex til at ændre, hvordan de håndterede midler. Det bragte simpelthen igangværende bag-kulisserne aktivitet frem i offentlighedens lys.