Cisco Talos rapporterede, at en nordkoreansk hackergruppe ved navn “Famous Chollima” har fokuseret angreb på kryptojobansøgere i Indien. Denne gruppe har tilsyneladende ingen direkte forbindelse til Lazarus.

I øjeblikket er det svært at afgøre, om disse forsøg var småtyverier eller forberedelser til større angreb. Jobsøgende i kryptobranchen bør være forsigtige fremover.

Nordkoreas krypto hacks fortsætter

Nordkoreas Lazarus Group har et frygtindgydende ry for kryptokriminalitet, og har udført det største hack i branchens historie. Men det er ikke landets eneste Web3-kriminelle foretagende, da Nordkorea har en stor tilstedeværelse i DeFi.

Cisco Talos identificerede nogle nylige kriminelle aktiviteter i Indien, der tager en anderledes tilgang til kryptotyveri:

Rapporter antyder, at Famous Chollima ikke er ny; den har fungeret siden midten af 2024 eller tidligere. I flere nylige hændelser har nordkoreanske hackere forsøgt at infiltrere amerikanske kryptofirmaer som Kraken ved at ansøge om åbne jobopslag.

Famous Chollima gjorde det modsatte, ved at lokke potentielle arbejdere med falske ansøgninger.

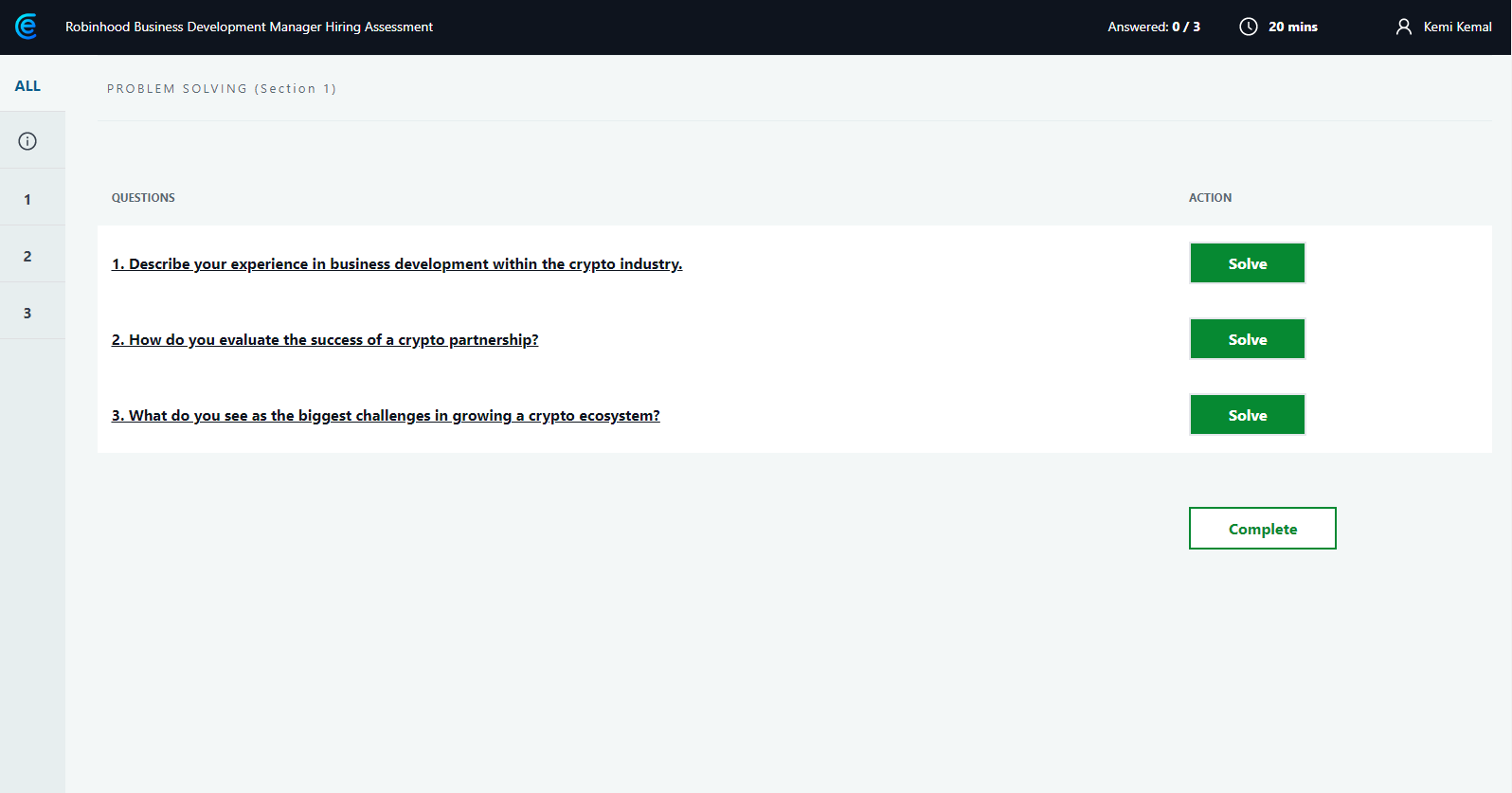

“Disse kampagner inkluderer… oprettelse af falske jobannoncer og færdighedstest-sider. I sidstnævnte bliver brugerne instrueret i at kopiere og indsætte en skadelig kommandolinje for at installere drivere, der er nødvendige for at gennemføre den sidste færdighedstest. [Berørte brugere er] overvejende i Indien,” hævdede firmaet.

Ved siden af Lazarus’ frygtindgydende ry virker Famous Chollimas phishing-forsøg meget klodset. Cisco hævdede, at gruppens falske ansøgninger altid ville efterligne kendte kryptofirmaer.

Disse lokkemidler brugte ikke nogen af de rigtige virksomheders faktiske branding og stillede spørgsmål, der næppe var relevante for de påståede job.

At sluge agnet

Ofre bliver lokket gennem falske rekrutteringssider, der udgiver sig for at være kendte tech- eller kryptofirmaer. Efter at have udfyldt ansøgninger bliver de inviteret til et video-interview.

Under denne proces beder siden dem om at køre kommandolinjeinstruktioner—påstået for at installere videodrivere—som faktisk downloader og installerer malware.

Når det er installeret, giver PylangGhost angriberne fuld kontrol over offerets system. Det stjæler loginoplysninger, browserdata og kryptowallet-information, og målretter over 80 populære udvidelser som MetaMask, Phantom og 1Password.

For nylig, efter at have forhindret et malware-angreb, hævdede BitMEX, at Lazarus bruger mindst to hold: et lavkompetencehold til at bryde sikkerhedsprotokoller og et højtkompetencehold til at udføre efterfølgende tyverier. Måske er dette en almindelig praksis i Nordkoreas hackermiljø.

Desværre er det svært at drage nogen faste konklusioner uden at spekulere. Ønsker Nordkorea at hacke disse ansøgere for bedre at kunne udgive sig som jobsøgende i kryptobranchen?

Brugere bør være forsigtige med uopfordrede jobtilbud, undgå at køre ukendte kommandoer og sikre deres systemer med endpoint-beskyttelse, MFA og overvågning af browserudvidelser.

Verificer altid rekrutteringsportalers legitimitet, før du deler følsomme oplysninger.