En farlig botnet kaldet H2Miner er dukket op igen. Det kaprer computere for hemmeligt at mine Monero (XMR) og i nogle tilfælde implementerer ransomware.

Cybersikkerhedsforskere siger, at malwaren er udvidet siden den først dukkede op i 2019. Den nye version retter sig nu mod Linux-servere, Windows-desktops og cloud-containere.

En stille virus kan bruge din computer til kryptovaluta mining

Ifølge cybersikkerhedsfirmaet Fortinet får angribere adgang ved at udnytte kendte software-sårbarheder. Disse inkluderer Log4Shell og Apache ActiveMQ, som mange systemer stadig bruger.

Når de er inde, installerer virussen et værktøj kaldet XMRig, en legitim open-source miner.

Men i stedet for at bede om tilladelse, kører det i baggrunden og bruger din computers processorkraft til at tjene Monero for hackerne.

Desuden bruger H2Miner smarte scripts til at deaktivere antivirusværktøjer. Det dræber også andre minere, der måske allerede kører på systemet.

Derefter sletter det alle spor af sine handlinger. På Linux installerer det en cron-job, der downloader malwaren igen hvert 10. minut.

På Windows opsætter det en opgave, der kører lydløst hvert 15. minut.

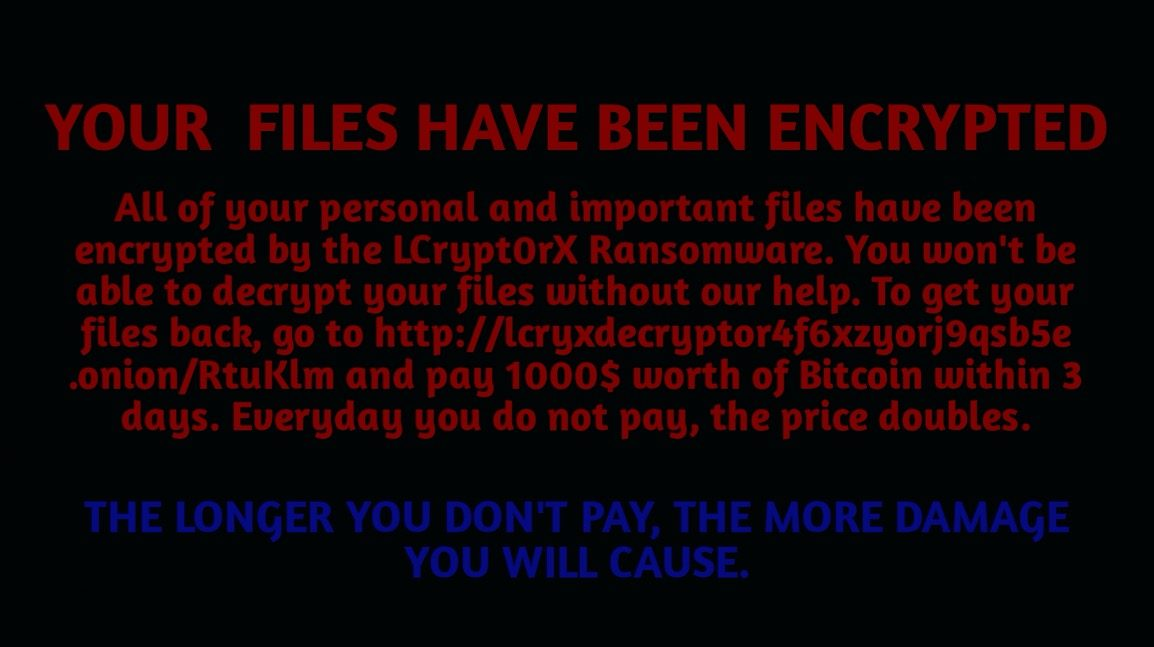

Et ransomware-tvist tilføjer mere skade

Virussen stopper ikke ved krypto mining. En ny payload, kaldet Lcrypt0rx, kan også låse din computer.

Den bruger en simpel men destruktiv metode til at overskrive Master Boot Record—en vigtig del af din computer, der styrer opstart. Dette kan forhindre systemet i at starte korrekt.

Ransomwaren tilføjer også falske systemindstillinger for at skjule sig selv og skabe vedholdenhed.

Kampagnen udnytter billige cloud-servere og fejlkonfigurerede tjenester. Når en maskine er inficeret, scanner malwaren efter andre systemer at inficere—særligt Docker-containere og cloud-platforme som Alibaba Cloud.

Den spreder sig også via USB-drev og gennemgår antivirusprocesser, hvor den dræber dem én efter én.

Sikkerhedseksperter advarer om, at fjernelse af H2Miner kræver en grundig oprydning. Du skal slette alle relaterede cron-jobs, planlagte opgaver og registreringsposter.

Hvis blot ét skjult script overlever, kan botnettet geninstallere sig selv og genoptage mining af Monero i hemmelighed.

Hvad handlende og krypto brugere bør vide

Dette angreb retter sig ikke direkte mod krypto wallets. I stedet stjæler det computerkraft for at generere nye Monero coins til angriberne.

Risikoen er især høj for selvhostede noder, cloud minere og uadministrerede VPS-tjenester.

Hvis dit system bliver varmt eller pludselig bliver langsomt, bør du tjekke for usædvanlige processer som sysupdate.exe eller tilbagevendende udgående forbindelser.

Moneros privatlivsfunktioner gør det attraktivt for angribere. Men for brugere er den reelle risiko at miste kontrollen over dine enheder—og ubevidst finansiere kryptokriminalitet.