En ny phishing-svindel målrettet MetaMask-brugere spreder sig og benytter et meget realistisk “to-faktor-godkendelse (2FA)” flow for at stjæle wallet-gendannelsesfraser.

Kampagnen understreger et voksende niveau af raffinerede social engineering-metoder, selvom indrapporterede tab fra kryptovaluta phishing-angreb faldt markant i 2025.

Opbygningen af MetaMask phishing-planen

Blockchain-sikkerhedsfirmaet SlowMist’s CSO fremhævede svindlen i et nyligt opslag på X (tidligere Twitter). Denne phishing-operation benytter flere lag af bedrag for at kompromittere bruger-wallets.

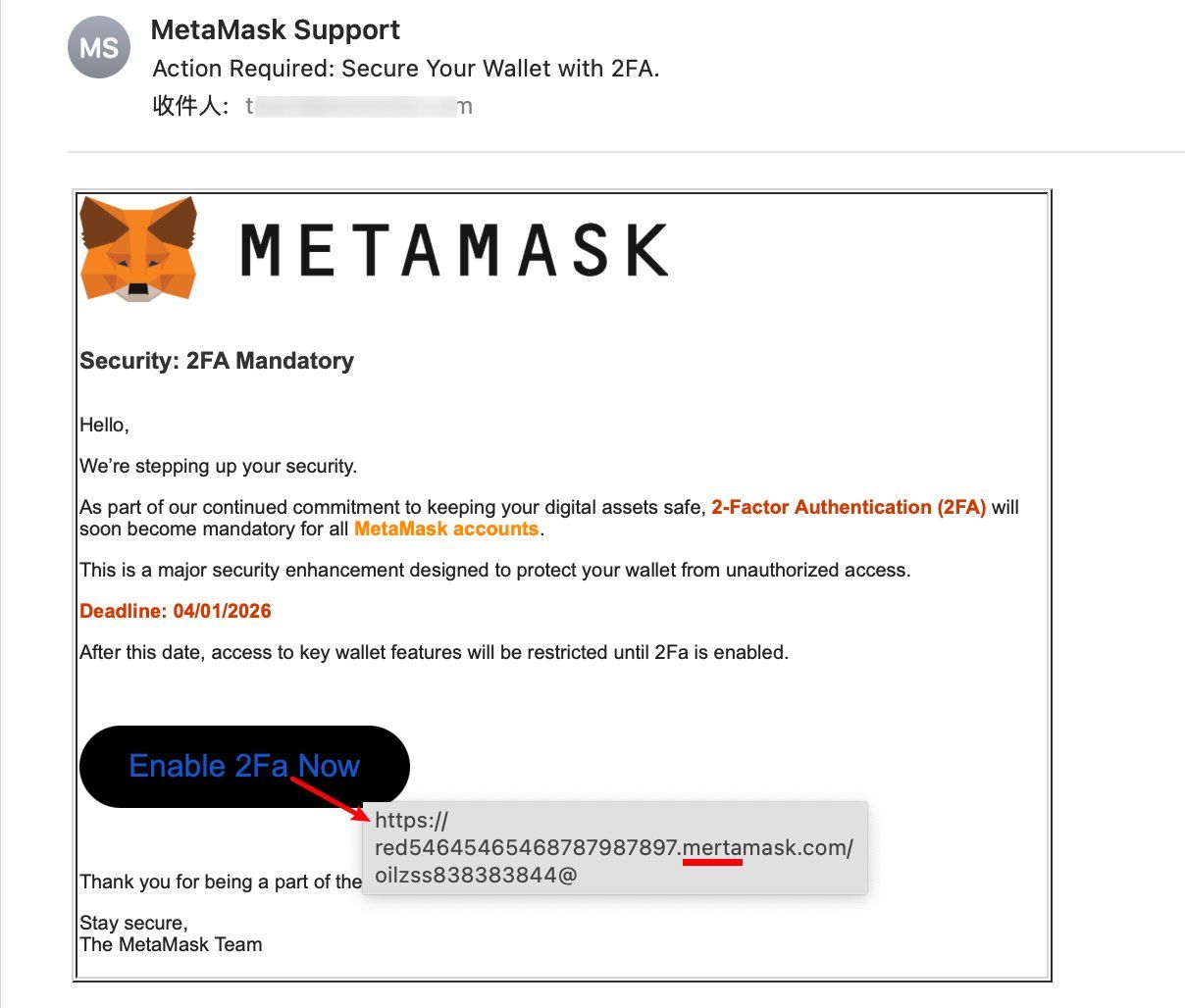

Ofrene modtager e-mails, der tilsyneladende kommer fra MetaMask Support, som meddeler påkrævede to-faktor-godkendelseskrav. E-mailsene fremstår professionelle med MetaMask rævelogoet og farvetemaet.

I opslaget blev det afsløret, at angriberne benytter domæner, der ligner det officielle meget. I det beskrevne eksempel adskilte det falske domæne sig kun ved ét bogstav, hvilket gør det svært at opdage ved første øjekast.

Når brugere rammer phishing-siden, bliver de ledt gennem et tilsyneladende legitimt sikkerhedsforløb. I den sidste fase bliver ofrene bedt om at indtaste deres seed phrase under dække af at gennemføre en “2FA-sikkerhedsbekræftelse”.

Dette punkt er centralt for svindlen. En wallets seed phrase (også kaldet en gendannelsesfrase eller mnemonic phrase) er hovednøglen til wallet’en. Enhver der har adgang til den, kan:

- Overføre midler uden den oprindelige ejers viden eller godkendelse

- Genskabe wallet’en på en anden enhed

- Få fuld kontrol over alle tilknyttede private nøgler

- Underskrive og udføre transaktioner uden andre

Når nogen får fat i en seed phrase, kan de få adgang til wallet’en uden behov for adgangskoder, to-faktor-godkendelse eller godkendelse af enheder. Derfor advarer wallet-udbydere altid brugere imod at dele deres seed phrases under nogen omstændigheder.

Selvom to-faktor-godkendelse er beregnet til at beskytte brugere, udnytter angribere dens gode ry til at narre dem. Denne psykologiske metode, kombineret med tekniske kneb og påtrængende hast, forbliver en stærk trussel.

Svindlen kommer i kølvandet på en bredere opbremsning i phishing-relaterede tab. Data viser, at tab forbundet med kryptovaluta phishing faldt markant i 2025 og var ned omkring 83% til cirka $84 millioner sammenlignet med næsten $494 millioner året før.

“Phishing-tab fulgte tæt markedsaktiviteten. Q3 oplevede både det største ETH-rally og de højeste phishing-tab ($31M). Når markederne er aktive, stiger den samlede brugeraktivitet, og en andel bliver ofre – phishing fungerer som en sandsynlighedsfunktion af brugeraktivitet”, lød det i Scam Sniffers rapport.

Da markedsaktiviteten viser tidlige tegn på opsving tidligt i 2026, inklusive stigninger i meme coins og tegn på stigende deltagelse fra private investorer, vender angriberne også tilbage. Derfor er øget bevidsthed om phishing-metoder og forsigtig håndtering af wallet-oplysninger fortsat altafgørende.