Kryptoindustrien oplevede en markant stigning i globale kryptovalutatyverier i 2025, med tab på over 3,4 milliarder dollars fra januar til starten af december, ifølge en ny rapport fra Chainalysis.

Stigningen skyldtes primært hackere med tilknytning til Nordkorea, som stod bag størstedelen af de stjålne midler i løbet af året.

Inde i Nordkoreas rekordstore kryptotyveri på 2 milliarder dollar

I deres seneste rapport påpegede blockchain-analysefirmaet Chainalysis, at der var et markant fald i Den Demokratiske Folkerepublik Koreas (DPRK) angrebsfrekvens. De opnåede dog et rekordår, når det kommer til kryptotyverier.

Nordkoreanske hackere stjal mindst 2,02 milliarder dollars i digitale aktiver i 2025. Det svarer til en stigning på 51% sammenlignet med året før. Sammenlignet med niveauet i 2020 er det en stigning på cirka 570%.

”Årets rekordhøje udbytte kom fra væsentligt færre kendte hændelser. Denne ændring – færre hændelser, men større udbytte – afspejler effekten af det massive Bybit-hack i marts 2025,” bemærkede Chainalysis.

Rapporten viste desuden, at aktører med forbindelse til DPRK stod bag rekordhøje 76% af alle kompromitteringer af tjenester i løbet af året.

Sammenlagt bringer tallene fra 2025 det nedre estimat for midler stjålet af Nordkorea op på 6,75 milliarder dollars.

”Dette er en fortsættelse af en langsigtet tendens. Nordkoreas hackere har længe vist stor dygtighed, og deres drift i 2025 understreger, at de hele tiden udvikler både deres taktikker og deres foretrukne mål,” sagde Andrew Fierman, Chainalysis Head of National Security Intelligence, til BeInCrypto.

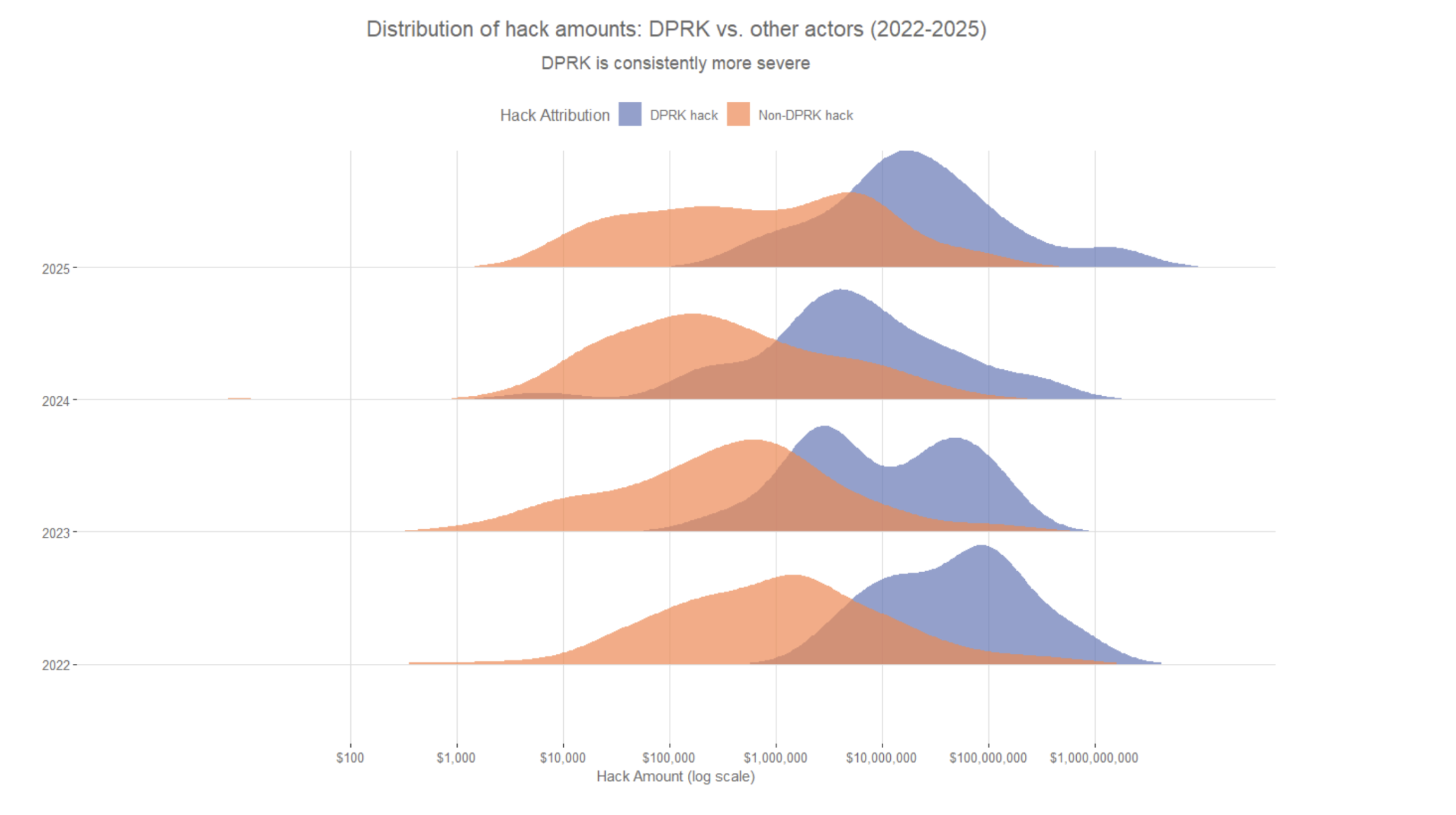

Baseret på historiske data har Chainalysis fastslået, at DPRK fortsat gennemfører væsentligt mere værdifulde angreb end andre aktører.

”Dette mønster bekræfter, at når nordkoreanske hackere slår til, går de efter store tjenester og sigter efter maksimal effekt,” lyder det i rapporten.

Ifølge Chainalysis genererer Nordkorea-tilknyttede hackere i stigende grad store resultater ved at placere folk i tekniske stillinger hos virksomheder med fokus på krypto. Denne strategi, som er en af de vigtigste angrebsveje, giver dem adgang til privilegerede oplysninger og mulighed for at gennemføre mere omfattende angreb.

I juli offentliggjorde blockchain-efterforskeren ZachXBT en afsløring, hvor han hævdede, at Nordkorea-forbundne personer havde infiltreret mellem 345 og 920 jobs inden for kryptoindustrien.

”En del af rekordåret skyldes formentlig øget brug af infiltration fra IT-ansatte hos børser, forvaltere og web3-virksomheder, hvilket kan fremskynde adgang og senere bevægelse inden større tyverier,” lød det fra rapporten.

Trusselsaktører har også taget metoder i brug, der minder om rekruttering, hvor de udgiver sig for at være arbejdsgivere og målretter sig mod folk, der allerede arbejder i branchen.

Derudover kunne BeInCrypto for nylig rapportere, at hackere udgav sig for at være kendte branchekontakter i falske Zoom- og Microsoft Teams-møder. Ved hjælp af denne metode stjal de over 300 millioner dollars.

”DPRK vil altid forsøge at finde nye måder at angribe på og opsøge områder med sårbarheder, der kan udnyttes til økonomisk gevinst. Kombiner det med regimets manglende adgang til den globale økonomi, og du står tilbage med en motiveret, sofistikeret statslig trussel, der søger at skaffe så meget kapital til regimet som muligt. Derfor har kompromittering af private nøgler hos centraliserede tjenester ført til store dele af udbyttet i år,” forklarede Fierman.

Chainalysis kortlægger en 45-dages hvidvaskningsplan brugt af nordkoreanske hackere

Chainalysis har konkluderet, at Nordkoreas metoder til hvidvask adskiller sig markant fra andre gruppers. Rapporten viste, at DPRK-aktører typisk hvidvasker penge i mindre portioner on-chain, hvor lidt over 60% af volumen ligger under en overførsel på 500.000 dollars.

Til sammenligning overfører aktører udenfor DPRK som regel 60% af de stjålne midler i langt større beholdninger, ofte fra 1 million til over 10 millioner dollars. Chainalysis vurderer, at denne struktur afspejler en mere bevidst og raffineret tilgang til hvidvask, på trods af at Nordkorea stjæler større samlede beløb.

Firmaet identificerede også tydelige forskelle i, hvilke tjenester de involverede benytter. Hackere med forbindelse til DPRK er i høj grad afhængige af kinesisktalende tjenester inden for pengetransaktioner og garantier samt bro- og mixing-værktøjer, som er udviklet til at skjule transaktionsspor. De benytter desuden specialiserede platforme som Huione til at lette deres hvidvask.

Omvendt interagerer andre aktører med stjålne midler oftere med decentraliserede børser, centraliserede platforme, peer-to-peer tjenester og udlånsprotokoller.

”Disse tendenser antyder, at DPRK arbejder under andre vilkår og har andre mål end ikke-statsstøttede cyberkriminelle. Deres brede brug af professionelle, kinesisktalende hvidvasktjenester og OTC-handlere antyder, at DPRK-aktører har tætte forbindelser til kriminelle miljøer i Asien og Stillehavsområdet, hvilket stemmer overens med Pyongyangs historiske brug af kinesiske netværk for at få adgang til det internationale finansielle system,” nævnte firmaet.

Chainalysis bemærkede også et tilbagevendende mønster for hvidvask, som typisk strækker sig over 45 dage. I dagene lige efter et hack (dag 0-5) prioriterer aktører med bånd til Nordkorea at fjerne de stjålne midler fra kilden. Rapporten noterede en markant stigning i brugen af DeFi-protokoller og mixing-tjenester i denne første periode.

I den anden uge (dag 6-10) flyttes fokus over på tjenester, der muliggør bredere integration. Strømmene begynder at ramme centraliserede børser og platforme med begrænsede KYC-krav.

Aktiviteten fortsætter gennem sekundære mixing-tjenester, dog med lavere intensitet. Samtidig anvendes cross-chain bridges for at sløre bevægelserne.

“Denne fase repræsenterer den afgørende overgangsperiode, hvor midler begynder at bevæge sig mod potentielle afviklingstjenester,” bemærkede virksomheden.

I den sidste fase (dag 20-45) ser man øget brug af tjenester, der gør det muligt at veksle eller udbetale midler. Børser uden KYC, garantitjenester, instant swap-platforme og kinesisk-sprogede tjenester fylder meget, sammen med fornyet brug af centraliserede børser for at blande ulovlige midler med lovlig aktivitet.

Chainalysis understregede, at det tilbagevendende 45-dages vindue for hvidvask giver vigtige indsigter for retshåndhævelse. Det afspejler også hackernes operationelle begrænsninger og afhængighed af bestemte aktører.

“Nordkorea udfører en hurtig og effektiv hvidvask-strategi. Derfor kræver det en hurtig og samlet indsats fra hele sektoren som svar. Retshåndhævelse og den private sektor, fra børser til blockchain-analysefirmaer, skal samarbejde effektivt for at forstyrre midlerne, så snart der opstår en mulighed – uanset om det sker gennem stablecoins eller når midler rammer en børs, hvor de straks kan fryses,” udtalte Fierman.

Selvom ikke alle stjålne midler følger denne tidsplan, afspejler mønsteret typisk on-chain-adfærd. Teamet påpegede dog, at der kan være blinde vinkler, da visse aktiviteter, som private key-overførsler eller OTC-transaktioner uden for kæden, muligvis ikke kan spores alene på blockchainen uden supplerende efterretninger.

Udsigterne for 2026

Chainalysis’ chef for national sikkerhedsafterretning fortalte BeInCrypto, at Nordkorea sandsynligvis vil opspore enhver sårbarhed, de kan finde. Selvom hændelser hos Bybit, BTCTurk og Upbit i år antyder, at centraliserede børser oplever øget pres, kan taktikkerne dog ændre sig når som helst.

Nye udnyttelser af Balancer og Yearn viser også, at endda veletablerede protokoller nu kan være i søgelyset hos angriberne. Udtalte han,

“Selvom vi ikke kan sige, hvad der venter i 2026, ved vi, at DPRK vil forsøge at maksimere udbyttet på deres mål – det betyder, at tjenester med store reserver skal opretholde høje sikkerhedsstandarder for at undgå at blive det næste offer for et exploit.”

Rapporten pointerede også, at i takt med at Nordkorea i stigende grad benytter kryptotyverier til at finansiere statslige prioriteter og omgå internationale sanktioner, må branchen indse, at denne trussel adskiller sig markant fra typiske cyberkriminelle, både hvad angår begrænsninger og motivation.

“Landets rekordhøje præstation i 2025 – opnået med 74 % færre kendte angreb – indikerer, at vi måske kun ser den mest synlige del af deres aktiviteter,” tilføjede Chainalysis.

Virksomheden fremhævede, at den største udfordring frem mod 2026 bliver at identificere og stoppe de mest skadelige operationer, før aktører med forbindelse til DPRK kan udføre endnu et angreb i samme skala som Bybit-hacket.