En trusselaktør med forbindelse til Nordkorea udvider sin social engineering-tilgang. Gruppen integrerer lokkemidler drevet af kunstig intelligens i krypto-fokuserede angreb, ifølge en ny rapport fra Googles Mandiant-team.

Operationen afspejler en vedvarende udvikling i statsstøttede cyberaktiviteter målrettet mod aktiv-sektoren, som oplevede en markant stigning i 2025.

Falsk Zoom-opkald udløser malware-angreb på krypto firma

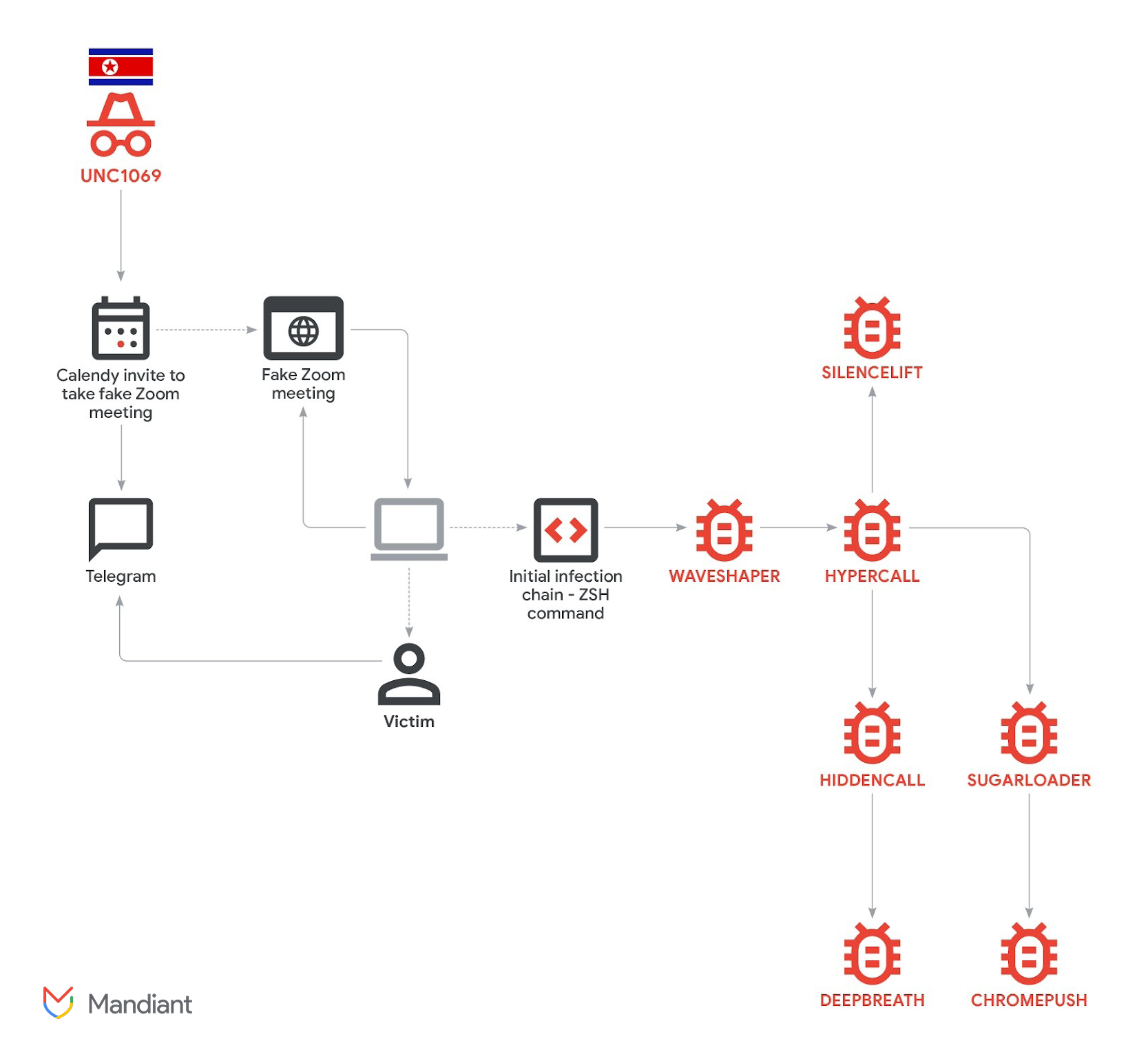

I den seneste rapport beskrev Mandiant sin undersøgelse af et indbrud mod en FinTech-virksomhed på kryptovalutaområdet. Angrebet blev tilskrevet UNC1069 – en økonomisk motiveret trusselgruppe, der har været aktiv siden mindst 2018 og har forbindelser til Nordkorea.

“Mandiant har observeret, hvordan denne trusselaktør udvikler sine taktikker, teknikker og procedurer (TTP’er), sine værktøjer og valg af måltavler. Siden mindst 2023 har gruppen bevæget sig væk fra spear-phishing-metoder og traditionelle finansmål mod Web3-området, som centraliserede børsplatforme (CEX), softwareudviklere hos finansielle institutioner, højteknologiske virksomheder og personer hos venturekapitalfonde,” stod der i rapporten.

Ifølge efterforskerne startede indbruddet med en kompromitteret Telegram-konto tilhørende en leder i kryptobranchen. Angriberne benyttede den overtagne profil til at tage kontakt til offeret. De opbyggede gradvist tillid, inden de sendte en Calendly-invitation til et videomøde.

Linket til mødet førte offeret ind på et falskt Zoom-domæne, som var hostet på infrastruktur kontrolleret af angriberne. Under opkaldet oplevede offeret at se noget, der lignede en deepfake-video af en direktør fra en anden kryptovirksomhed.

“Mens Mandiant ikke var i stand til at genskabe retsmedicinsk bevis for brugen af AI-modeller i netop det tilfælde, ligner det rapporterede bedrag en tidligere offentliggjort hændelse med samme træk, hvor deepfakes angiveligt også blev brugt,” tilføjede rapporten.

Angriberne skabte et indtryk af lydproblemer under mødet for at retfærdiggøre næste skridt. De bad offeret om at køre fejlsøgningskommandoer på sin enhed.

Kommandoerne, justeret til både macOS og Windows, satte i hemmelighed gang i kæden af infektion. Det førte til installation af flere malware-komponenter.

Mandiant identificerede syv forskellige malware-familier, der blev anvendt ved angrebet. Værktøjerne var designet til at stjæle Keychain-adgangsoplysninger, udtrække browsercookies og login-data, hente information fra Telegram-sessioner samt samle andre følsomme filer.

Efterforskerne vurderede, at målet var todelt: at muliggøre potentiel kryptotyveri og samtidig indsamle data, som kan understøtte fremtidige angreb med social engineering.

Undersøgelsen viste, at usædvanligt meget værktøj blev lagt på én enkelt computer. Det antyder en meget målrettet indsats for at hente så mange data som muligt fra den kompromitterede person.

Hændelsen er en del af et bredere mønster og ikke et enkeltstående tilfælde. I december 2025 skrev BeInCrypto, at aktører med tilknytning til Nordkorea stjal mere end 300 millioner dollars ved at foregive at være betroede brancheprofiler under bedrageriske Zoom- og Microsoft Teams-møder.

Aktivitetsniveauet gennem året var endnu mere bemærkelsesværdigt. Samlet set stod nordkoreanske trusselgrupper bag tyveri af aktiver til en værdi af 2,02 milliarder dollars i 2025 – en stigning på 51% sammenlignet med året før.

Chainalysis afslørede desuden, at svindel-klynger med on-chain bånd til AI-udbydere har markant højere effektivitet end dem uden disse forbindelser. Ifølge selskabet peger udviklingen på, at kunstig intelligens bliver en standarddel af de fleste svindeloperationer fremover.

Med AI-værktøjer, der løbende bliver mere tilgængelige og avancerede, er det lettere end nogensinde før at lave overbevisende deepfakes. Det kommende stykke tid vil vise, om kryptosektoren kan tilpasse sin sikkerhed hurtigt nok til at imødegå disse trusler.