En ny cybertrussel er ved at opstå fra Nordkorea, da dets statsstøttede hackere eksperimenterer med at indlejre skadelig kode direkte i blockchain-netværk.

Googles Threat Intelligence Group (GTIG) rapporterede den 17. oktober, at teknikken, kaldet EtherHiding, markerer en ny udvikling i, hvordan hackere skjuler, distribuerer og kontrollerer malware på tværs af decentrale systemer.

Hvad er EtherHiding?

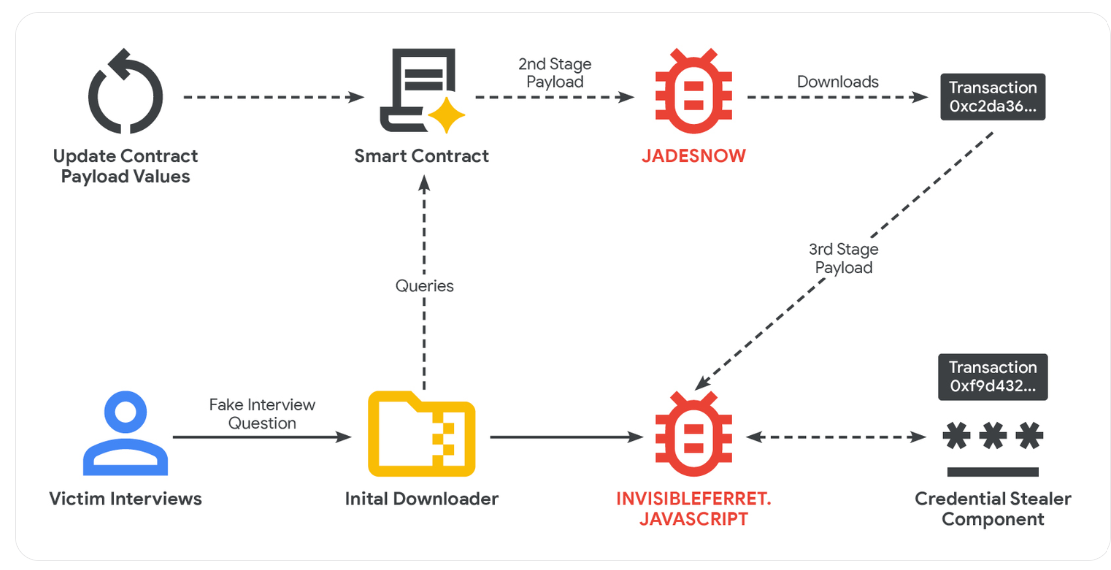

GTIG forklarede, at EtherHiding giver angribere mulighed for at udnytte smart contracts og offentlige blockchains som Ethereum og BNB Smart Chain ved at bruge dem til at gemme skadelige payloads.

Når en kode først er uploadet til disse decentrale registre, bliver det næsten umuligt at fjerne eller blokere den på grund af deres uforanderlige natur.

“Selvom smart contracts tilbyder innovative måder at bygge decentrale applikationer på, udnyttes deres uforanderlige natur i EtherHiding til at hoste og levere skadelig kode på en måde, der ikke let kan blokeres,” skrev GTIG.

I praksis kompromitterer hackerne legitime WordPress-websites, ofte ved at udnytte upatchede sårbarheder eller stjålne legitimationsoplysninger.

Efter at have fået adgang indsætter de nogle få linjer JavaScript—kendt som en “loader”—i websitets kode. Når en besøgende åbner den inficerede side, forbinder loaderen stille og roligt til blockchainen og henter malware fra en fjernserver.

GTIG påpegede, at dette angreb ofte ikke efterlader nogen synlig transaktionsspor og kræver næsten ingen gebyrer, fordi det sker off-chain. Dette gør det i bund og grund muligt for angriberne at operere uopdaget.

Bemærkelsesværdigt sporede GTIG den første forekomst af EtherHiding til september 2023, da det dukkede op i en kampagne kendt som CLEARFAKE, som narrede brugere med falske browseropdateringsanmodninger.

Sådan forhindrer du angrebet

Cybersikkerhedsforskere siger, at denne taktik signalerer et skift i Nordkoreas digitale strategi fra blot at stjæle kryptovaluta til at bruge blockchain som et skjult våben.

“EtherHiding repræsenterer et skift mod næste generations skudsikre hosting, hvor de iboende funktioner i blockchain-teknologi genbruges til skadelige formål. Denne teknik understreger den kontinuerlige udvikling af cybertrusler, da angribere tilpasser sig og udnytter nye teknologier til deres fordel,” udtalte GTIG.

John Scott-Railton, en seniorforsker ved Citizen Lab, beskrev EtherHiding som et “tidligt eksperiment.” Han advarede om, at kombinationen med AI-drevet automation kan gøre fremtidige angreb meget sværere at opdage.

“Jeg forventer, at angribere også vil eksperimentere med direkte at loade zero click exploits på blockchains, der målretter systemer og apps, der behandler blockchains… især hvis de nogle gange hostes på de samme systemer og netværk, der håndterer transaktioner / har wallets,” tilføjede han.

Dette nye angrebsvektor kan have alvorlige konsekvenser for kryptoindustrien, i betragtning af at nordkoreanske angribere er betydeligt produktive.

Data fra TRM Labs viser, at nordkoreansk-relaterede grupper allerede har stjålet mere end 1,5 milliarder dollars i kryptoaktiver alene i år. Efterforskere mener, at disse midler hjælper med at finansiere Pyongyangs militærprogrammer og bestræbelser på at undgå internationale sanktioner.

I lyset af dette rådede GTIG kryptobrugere til at reducere deres risiko ved at blokere mistænkelige downloads og begrænse uautoriserede webscripts. Gruppen opfordrede også sikkerhedsforskere til at identificere og mærke skadelig kode indlejret i blockchain-netværk.